INTRODUCCIÓN AL INTERNET OPERATING SYSTEM

En nuestras redes de hogar

generalmente tenemos una amplia variedad de dispositivos finales como PC,

tablets, Xbox, smartphones, etc. Conectados a un router domestico (modem) que

cumple las funciones de Router, Switch, AP (Access Point) y Firewall.

En el entorno empresarial donde

se conectan muchos más dispositivos y donde existe mayor trafico, los

dispositivos suelen ser independientes y autónomos.

Si bien los dispositivos son

diferentes en cuanto a estructura física y funciones, el común denominador en

estos es el sistema operativo, permitiendo que funcionen.

Todos los dispositivos finales

precisan de un sistema para funcionar, así mismo, los dispositivos intermedios

no son la excepción, en el caso de estos se conoce como Internetwork Operating System

(IOS) o Sistema Operativo de

Red, en el caso de Cisco, es el Cisco IOS empleado en la mayoría de

dispositivos de la empresa.

CISCO IOS

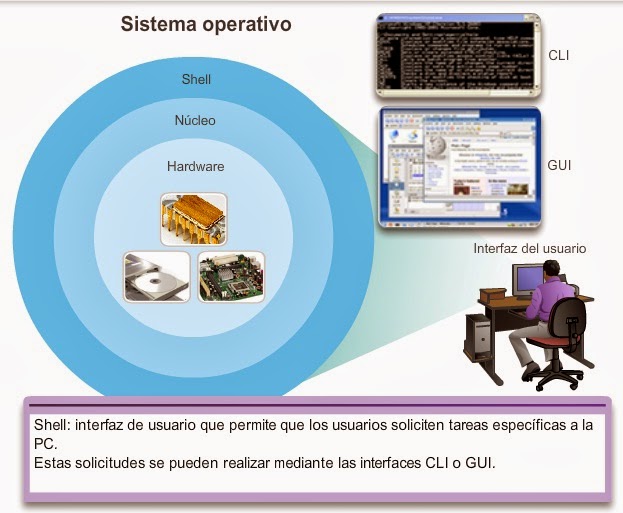

Como ya se había comentado antes,

todos los dispositivos precisan de un OS (Operating System) para funcionar, el código del SO que

interactúa directamente con el hardware se conoce como núcleo. El usuario puede

interactuar a travez de línea de comendados o Interface gráfica. El Sistema

Cisco IOS trabaja mediante línea de comandos.

¿Y CUAL ES LA UTILIDAD DEL IOS?

Al igual que otros SO,

proporcionan una interfaz para el usuario o administrador de red, con este se

puede configurar y programar el dispositivo de red, con el fin de que lleve a

cabo funciones específicas.

ENTONCES, ¿SOLO HAY UN CISCO IOS?

Si y no, en primera, Cisco IOS es

el nombre que designa al conjunto de IOS de Cisco disponibles, por otra parte,

hay distintas versiones para switches, routers y otros, si bien hay varios

comandos idénticos disponibles (Ejemplo: hostname) en los dispositivos, hay otros

que no lo son (interface vlan/fastEthernet).

También cabe aclarar, que la

versión del IOS depende del tipo de dispositivo y sus características el cual

se pueden actualizar para ampliar las capacidades soportadas.

OK, ES UN IOS DISTINTO, ¿CÓMO FUNCIONA?

El IOS se almacena en un área de

memoria semipermanente llamada Flash. La Compact Flash proporciona

almacenamiento no volátil (la información permanece, a menos que se le

especifique lo contrario), esto permite actualizar el IOS o incluso tener

varias versiones del IOS en la misma memoria Flash.

En la mayoría de dispositivos, el

IOS se carga a la memoria RAM (Oh si, también los routers/switches lo tienen)

que sabemos que es una memoria volátil pero mucho más rápida. Como anotación,

es importante que la RAM sea ligeramente mayor a la Flash, recordemos que

guardara más datos aparte del IOS.

Una vez cargada en la RAM, las

funciones principales son:

·

Proporcionar seguridad.

·

Direccionamiento IP en interfaces virtuales y

físicas.

·

Configuraciones específicas de la interfaz.

·

Enrutamiento (Routers y algunos switches de capa

3).

·

Compatibilidad con tecnologías de administración

de red.

Las características o servicios

tienen un conjunto de comandos de configuración, así mismo, el IOS tiene

niveles de acceso que veremos más adelante.